Dans le cadre de ma scolarité en BTS, j’ai eu comme projet de réaliser une plateforme informatique pour une grande entreprise pharmaceutique fictive appelée GSB . Pour réaliser cela, nous avons eu plusieurs missions avec des solutions et des contraintes.

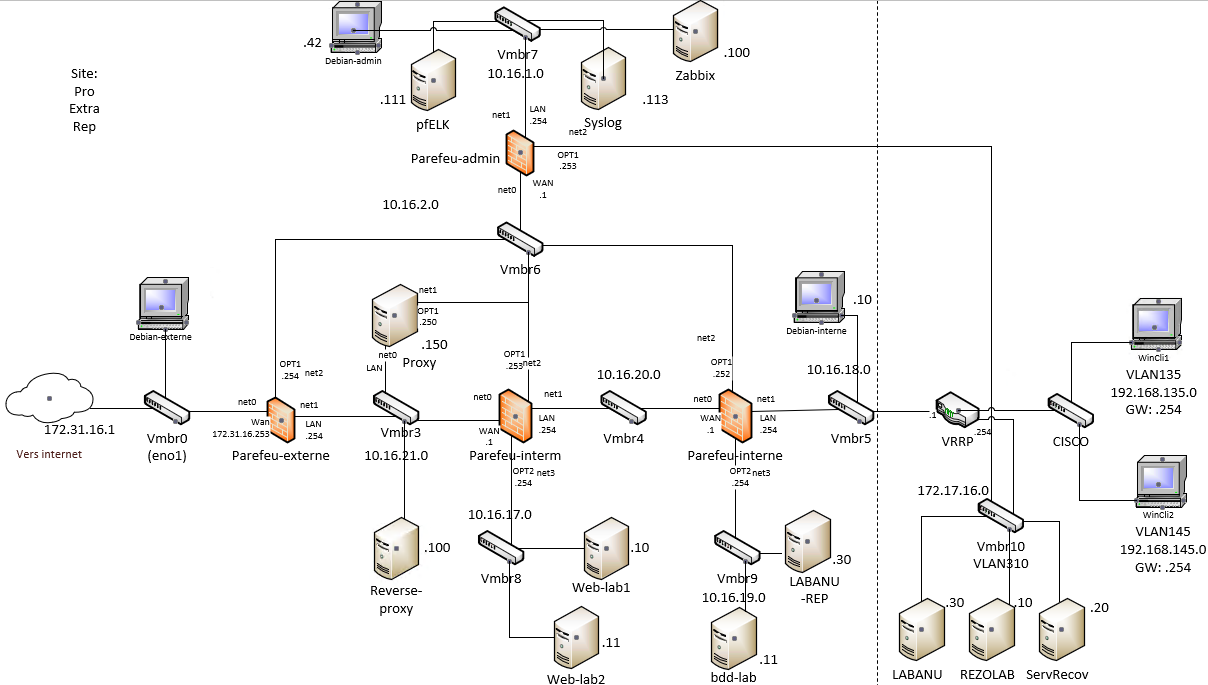

Schéma réseau final

Contraintes

La réalisation de cette plateforme doit être faite en respectant les règles de sécurité de l’ANSSI notamment concernant la DMZ.

L’utilisation du matériel mis a disposition pour la réalisation du projet.

La virtualisation des machines.

Solutions

Dans les solutions proposés pour réalisé la mission, nous avions à disposition du matériel informatique, notamment:

- Un serveur avec la solution d’hyperviseur Proxmox installée

- Un commutateur de niveau 3 HPE 5510

- Un commutateur de niveau 2 Cisco Catalyst 2960

Missions réalisées

Les missions réalisées se divisent en 3 catégories:

–Architecture matérielle qui comporte toute les missions de mise en place des infrastructures.

–Réseau et automatisation qui concerne la mission de réalisation de script et la mission de haute disponibilité (Ce seront les deux missions que je proposerai pour l’épreuve technique du BTS).

–Supervision et sécurité qui concerne les missions de mise en place du reverse proxy, de Zabbix ainsi que du serveur Syslog et de pfELK.

1) La première mission consiste à créer notre premier pare-feu (Parefeu-externe) pour créer notre première ligne de défense dans la réalisation de la structure de la plateforme GSB.

Compte rendu : Architecture virtualisée

2) La deuxième mission est de créer un serveur web et de le rendre accessible derrière le pare-feu externe avec des règles NAT/PAT.

Compte rendu : Mise en place d’une DMZ

3) La troisième mission repose sur l’amélioration de la DMZ avec l’ajout de niveau (création de Parefeu-interm, Parefeu-interne, Parefeu-admin et Debian-admin) ainsi que de changer de place Web-lab1 pour le positionner dans les zones des services exposés

Compte rendu : DMZ multi-niveaux

4) La dernière mission se divise en deux partie, la première demande de mettre en place un serveur web accessible dans la zone des services exposés donc la base de données se trouve dans la zone de service interne (création de Web-lab1 et de bdd-lab). La seconde partie est de créer une autorité de certification (avec Parefeu-admin) et d’obtenir un certificat pour passer notre site web en HTTPS (pour des raisons de sécurité).

Compte rendu : Hébergement mutualisé

A la fin de ces missions, nous avons donc une DMZ multi niveau avec un accès à notre site web depuis l’extérieur via des règles NAT/PAT pour créer une rupture protocolaire et sécuriser le serveur, la base de donnée et préparer l’installation de la zone SI.

1) La première mission nous demande de créer un nouveau service (QUALITE dans le cas présent) via des scripts et des GPO avec comme objectif de créer les comptes du personnel dans l’AD, créer des dossiers personnelles et d’équipes ainsi que l’attribution des droits de ces dossiers.

A cela s’ajoute la création d’un baux d’adresse DHCP pour ce service ainsi que toute la partie réseau via la configuration d’un nouveau VLAN sur le HPE et le CISCO.

Compte rendu : Script et automatisation

2) La seconde mission consiste a mettre en place la haute disponibilité sur notre plateforme via plusieurs techniques tel que le déploiement d’un serveur de secours (ServRecov) pour aider les serveurs LABANU (AD/DNS, Stockages) et REZOLAB (DHCP), l’ajout d’un second lien trunk entre le HPE et le switch puis la mise en place du VRRP, l’utilisation du Reverse Proxy pour mettre un loadBalancing entre les deux serveurs Web et enfin le développement d’un outil de supervision optionnel.

Compte rendu : Haute disponibilité

Annexe : Annexe Haute disponibilité

Avec ces deux missions, nous avons automatisé la création de services et il suffit de changer légèrement le script et d’ajouter un CSV pour en ajouter de nouveaux.

Nous avons aussi mise en place la haute disponibilité augmenté grandement la tolérance de panne de la plateforme en cas de défaillance, quelle soit matérielle ou logicielle.

1) La première mission demande la sécurisation d’un service entrant par la mise en place d’un Reverse Proxy dans un premier temps, puis l’ajout d’un deuxième serveur Web (Web-lab2) et son utilisation dans le cas d’une panne sur le premier.

Compte rendu : Sécurisation d’un service entrant

2) La seconde mission est la mise en place d’un serveur Zabbix, d’un serveur SysLog et de pfELK pour superviser l’infrastructure et permettre de regarder les logs générés par les différents serveurs/pare-feux/routeurs/switch pour s’assurer de leur état.

Compte rendu : Zabbix, SysLog et ELK